Vulnerabilità sui Mac con nuovo processore

Una vulnerabilità nei chip Mac della serie M consente agli attaccanti di rubare le chiavi di crittografia.

Una vulnerabilità insita nei chip della serie M di Apple consente l'estrazione di chiavi segrete dai Mac quando eseguono operazioni crittografiche ampiamente utilizzate, hanno rivelato ricercatori accademici in un articolo.

Un data memory-dependent prefetcher (DMP) è una funzionalità dell'hardware che si trova nelle CPU moderne e che serve a migliorare le prestazioni del processore. Vediamo come funziona:

Normalmente, un prefetcher è un'ottimizzazione che cerca di prevedere quali indirizzi di memoria verranno utilizzati in futuro dal codice in esecuzione. In questo modo, il processore può caricare già i dati necessari nella cache, evitando così di doverli recuperare dalla memoria principale più lenta ogni volta che servono.

Un DMP va oltre: invece di basarsi solo sull'indirizzamento di memoria passato, analizza direttamente il contenuto della memoria alla ricerca di possibili puntatori. Se individua dei valori che sembrano puntatori, il DMP prova a precaricare i dati che si trovano a quegli indirizzi nella cache.

Questo può essere utile perché se il programma sta effettivamente seguendo quei puntatori, i dati saranno già pronti nell'architettura della cache quando necessari, velocizzando l'esecuzione del codice.

Tuttavia, c'è anche un potenziale rovescio della medaglia. Un recente attacco chiamato "GoFetch" ha dimostrato che analizzando il comportamento del DMP è possibile ottenere informazioni riservate sulla memoria che non dovrebbero essere accessibili.

Un attaccante potrebbe ingannare il processore e fargli caricare le chiavi private nella cache per poi rubarle da lì. Non sarebbero necessari privilegi da amministratore per compiere questo attacco. Questo lo rende particolarmente pericoloso, poiché qualsiasi applicazione malintenzionata sul sistema potrebbe eseguirlo.

L'applicazione GoFetch richiede meno di un'ora per estrarre una chiave RSA a 2048 bit e poco più di due ore per estrarre una chiave Diffie-Hellman a 2048 bit. L'attacco richiede 54 minuti per estrarre il materiale necessario per assemblare una chiave Kyber-512 e circa 10 ore per una chiave Dilithium-2, senza contare il tempo offline necessario per elaborare i dati grezzi.

Per mitigare il problema, i Bit DOIT e DIT sono dei flag speciali che possono essere utilizzati dagli sviluppatori di librerie crittografiche per disattivare il DMP su alcuni processori.

Infine, impedire agli attaccanti di misurare l'attivazione del DMP in primo luogo, ad esempio evitando la condivisione hardware, può ulteriormente migliorare la sicurezza dei protocolli crittografici.

No Bullshit Bitcoin

GoFetch: Vulnerability in M-series Mac Chips Lets Attackers Steal Encryption Keys

A vulnerability baked into Appleâs M-series of chips enables extraction of secret keys from Macs when they perform widely used cryptographic oper...

Vulnerabilità sui Mac con nuovo processore

Una vulnerabilità nei chip Mac della serie M consente agli attaccanti di rubare le chiavi di crittografia.

Una vulnerabilità insita nei chip della serie M di Apple consente l'estrazione di chiavi segrete dai Mac quando eseguono operazioni crittografiche ampiamente utilizzate, hanno rivelato ricercatori accademici in un articolo.

Un data memory-dependent prefetcher (DMP) è una funzionalità dell'hardware che si trova nelle CPU moderne e che serve a migliorare le prestazioni del processore. Vediamo come funziona:

Normalmente, un prefetcher è un'ottimizzazione che cerca di prevedere quali indirizzi di memoria verranno utilizzati in futuro dal codice in esecuzione. In questo modo, il processore può caricare già i dati necessari nella cache, evitando così di doverli recuperare dalla memoria principale più lenta ogni volta che servono.

Un DMP va oltre: invece di basarsi solo sull'indirizzamento di memoria passato, analizza direttamente il contenuto della memoria alla ricerca di possibili puntatori. Se individua dei valori che sembrano puntatori, il DMP prova a precaricare i dati che si trovano a quegli indirizzi nella cache.

Questo può essere utile perché se il programma sta effettivamente seguendo quei puntatori, i dati saranno già pronti nell'architettura della cache quando necessari, velocizzando l'esecuzione del codice.

Tuttavia, c'è anche un potenziale rovescio della medaglia. Un recente attacco chiamato "GoFetch" ha dimostrato che analizzando il comportamento del DMP è possibile ottenere informazioni riservate sulla memoria che non dovrebbero essere accessibili.

Un attaccante potrebbe ingannare il processore e fargli caricare le chiavi private nella cache per poi rubarle da lì. Non sarebbero necessari privilegi da amministratore per compiere questo attacco. Questo lo rende particolarmente pericoloso, poiché qualsiasi applicazione malintenzionata sul sistema potrebbe eseguirlo.

L'applicazione GoFetch richiede meno di un'ora per estrarre una chiave RSA a 2048 bit e poco più di due ore per estrarre una chiave Diffie-Hellman a 2048 bit. L'attacco richiede 54 minuti per estrarre il materiale necessario per assemblare una chiave Kyber-512 e circa 10 ore per una chiave Dilithium-2, senza contare il tempo offline necessario per elaborare i dati grezzi.

Per mitigare il problema, i Bit DOIT e DIT sono dei flag speciali che possono essere utilizzati dagli sviluppatori di librerie crittografiche per disattivare il DMP su alcuni processori.

Infine, impedire agli attaccanti di misurare l'attivazione del DMP in primo luogo, ad esempio evitando la condivisione hardware, può ulteriormente migliorare la sicurezza dei protocolli crittografici.

Vulnerabilità sui Mac con nuovo processore

Una vulnerabilità nei chip Mac della serie M consente agli attaccanti di rubare le chiavi di crittografia.

Una vulnerabilità insita nei chip della serie M di Apple consente l'estrazione di chiavi segrete dai Mac quando eseguono operazioni crittografiche ampiamente utilizzate, hanno rivelato ricercatori accademici in un articolo.

Un data memory-dependent prefetcher (DMP) è una funzionalità dell'hardware che si trova nelle CPU moderne e che serve a migliorare le prestazioni del processore. Vediamo come funziona:

Normalmente, un prefetcher è un'ottimizzazione che cerca di prevedere quali indirizzi di memoria verranno utilizzati in futuro dal codice in esecuzione. In questo modo, il processore può caricare già i dati necessari nella cache, evitando così di doverli recuperare dalla memoria principale più lenta ogni volta che servono.

Un DMP va oltre: invece di basarsi solo sull'indirizzamento di memoria passato, analizza direttamente il contenuto della memoria alla ricerca di possibili puntatori. Se individua dei valori che sembrano puntatori, il DMP prova a precaricare i dati che si trovano a quegli indirizzi nella cache.

Questo può essere utile perché se il programma sta effettivamente seguendo quei puntatori, i dati saranno già pronti nell'architettura della cache quando necessari, velocizzando l'esecuzione del codice.

Tuttavia, c'è anche un potenziale rovescio della medaglia. Un recente attacco chiamato "GoFetch" ha dimostrato che analizzando il comportamento del DMP è possibile ottenere informazioni riservate sulla memoria che non dovrebbero essere accessibili.

Un attaccante potrebbe ingannare il processore e fargli caricare le chiavi private nella cache per poi rubarle da lì. Non sarebbero necessari privilegi da amministratore per compiere questo attacco. Questo lo rende particolarmente pericoloso, poiché qualsiasi applicazione malintenzionata sul sistema potrebbe eseguirlo.

L'applicazione GoFetch richiede meno di un'ora per estrarre una chiave RSA a 2048 bit e poco più di due ore per estrarre una chiave Diffie-Hellman a 2048 bit. L'attacco richiede 54 minuti per estrarre il materiale necessario per assemblare una chiave Kyber-512 e circa 10 ore per una chiave Dilithium-2, senza contare il tempo offline necessario per elaborare i dati grezzi.

Per mitigare il problema, i Bit DOIT e DIT sono dei flag speciali che possono essere utilizzati dagli sviluppatori di librerie crittografiche per disattivare il DMP su alcuni processori.

Infine, impedire agli attaccanti di misurare l'attivazione del DMP in primo luogo, ad esempio evitando la condivisione hardware, può ulteriormente migliorare la sicurezza dei protocolli crittografici.

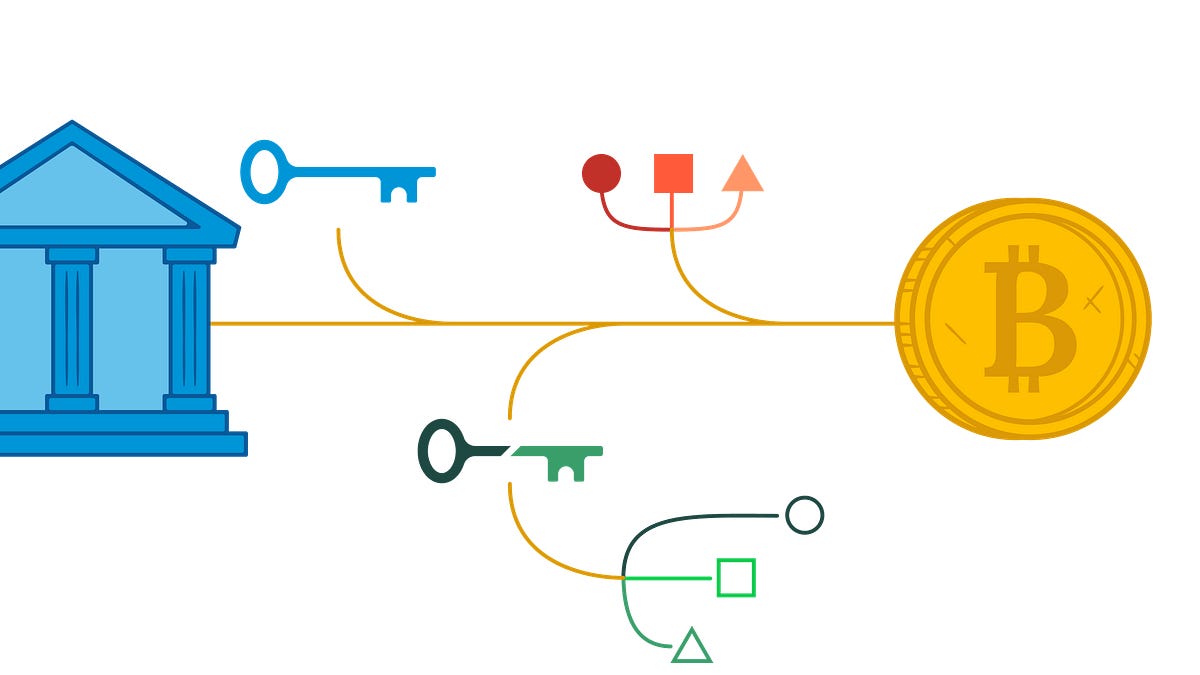

La UE vieterà i pagamenti anonimi su wallet custodial

Il 22 aprile l'UE voterà un nuovo pacchetto antiriciclaggio con misure severe per i fornitori di servizi, inclusi divieti sui pagamenti anonimi su pagamenti bitcoin

La legge richiederebbe ai fornitori di servizi crypto di rispettare requisiti estesi di verifica dei clienti e di monitorare i trasferimenti transfrontalieri e le transazioni che coinvolgono wallet privati.

Il pacchetto più ampio istituisce anche un'Autorità antiriciclaggio (AMLA) con sede a Francoforte, in Germania.

Le commissioni UE hanno votato a favore dei testi del pacchetto dopo un accordo politico a gennaio.

Il voto finale sulla legge è previsto per il 22 aprile, suscitando preoccupazioni sull'impatto sulla libertà finanziaria individuale e sulla privacy, soprattutto per dissidenti e organizzazioni che dipendono da donazioni anonime.

L'accordo provvisorio impone restrizioni alle transazioni bitcoin e in contanti, ma non include un divieto totale delle transazioni crittografiche anonime, secondo la Commissione Europea.

Tuttavia, ci sono preoccupazioni riguardo alle restrizioni sui pagamenti in contanti, poiché il 90% dei cittadini intervistati si è opposto a tali limitazioni, considerandole inefficaci e una violazione delle libertà personali essenziali.

La UE vieterà i pagamenti anonimi su wallet custodial

Il 22 aprile l'UE voterà un nuovo pacchetto antiriciclaggio con misure severe per i fornitori di servizi, inclusi divieti sui pagamenti anonimi su pagamenti bitcoin

La legge richiederebbe ai fornitori di servizi crypto di rispettare requisiti estesi di verifica dei clienti e di monitorare i trasferimenti transfrontalieri e le transazioni che coinvolgono wallet privati.

Il pacchetto più ampio istituisce anche un'Autorità antiriciclaggio (AMLA) con sede a Francoforte, in Germania.

Le commissioni UE hanno votato a favore dei testi del pacchetto dopo un accordo politico a gennaio.

Il voto finale sulla legge è previsto per il 22 aprile, suscitando preoccupazioni sull'impatto sulla libertà finanziaria individuale e sulla privacy, soprattutto per dissidenti e organizzazioni che dipendono da donazioni anonime.

L'accordo provvisorio impone restrizioni alle transazioni bitcoin e in contanti, ma non include un divieto totale delle transazioni crittografiche anonime, secondo la Commissione Europea.

Tuttavia, ci sono preoccupazioni riguardo alle restrizioni sui pagamenti in contanti, poiché il 90% dei cittadini intervistati si è opposto a tali limitazioni, considerandole inefficaci e una violazione delle libertà personali essenziali.

si parla di privacy nello space

Chiacchierata tra massimalisti Bitcoin in Italiano

di TheBitcoinTheory

si parla di privacy nello space

Chiacchierata tra massimalisti Bitcoin in Italiano

di TheBitcoinTheory

Multisig, Shamir's Secret Sharing e MPC,

tre metodi a confronto per la custodia di bitcoin di livello istituzionale

su Bitcoin in italiano

Multisig, Shamir's Secret Sharing e MPC,

tre metodi a confronto per la custodia di bitcoin di livello istituzionale

su Bitcoin in italiano

Ale âTheOrangeWayâ e Carlo Martinuzzi hanno annunciato il lancio di DataSapiens, unâiniziativa che ambisce a promuovere e supportare la privacy degli utenti in ambito Bitcoin e non solo

Ale âTheOrangeWayâ e Carlo Martinuzzi hanno annunciato il lancio di DataSapiens, unâiniziativa che ambisce a promuovere e supportare la privacy degli utenti in ambito Bitcoin e non solo

Rilasciata la versione Stratum Reference Implementation (SRI) 1.0.0 del protocollo Stratum V2: ottimizzazione, efficienza e decentralizzazione del mining

Rilasciata la versione Stratum Reference Implementation (SRI) 1.0.0 del protocollo Stratum V2: ottimizzazione, efficienza e decentralizzazione del mining

nuovo episodio del BIP Bitcoin Italia Podcast ðï¸

"Siamo (quasi) tutti Satoshi Nakamoto"

Attenzione alle truffe su presunti progetti layer 2 di Bitcoin, e news su Craig Wright, Roman Sterlingov, Chainalysis, Binance e le strategie di conservazione dei Bitcoin delle whale

dove ascoltarlo

sul sito:

nuovo episodio del BIP Bitcoin Italia Podcast ðï¸

"Siamo (quasi) tutti Satoshi Nakamoto"

Attenzione alle truffe su presunti progetti layer 2 di Bitcoin, e news su Craig Wright, Roman Sterlingov, Chainalysis, Binance e le strategie di conservazione dei Bitcoin delle whale

dove ascoltarlo

sul sito:

secondo episodio del podcast Ventuno:

Economia #2 - Blocco 833751 - con Giuliano

e prima puntata della sezione d'economia del podcast

Giuliano in solitaria rielabora uno dei più celebri interventi di Jesús Huerta de Soto, economista spagnolo, esponente della scuola austrica e docente di economia politica alla Rey Juan Carlos University di Madrid.

dove ascoltarlo

sul sito:

secondo episodio del podcast Ventuno:

Economia #2 - Blocco 833751 - con Giuliano

e prima puntata della sezione d'economia del podcast

Giuliano in solitaria rielabora uno dei più celebri interventi di Jesús Huerta de Soto, economista spagnolo, esponente della scuola austrica e docente di economia politica alla Rey Juan Carlos University di Madrid.

dove ascoltarlo

sul sito: